Objetivo: Observación la presencia del

campo eléctrico y sus efectos atmosféricos el alumno estará

consciente de cómo la electricidad se encuentra presente en la

naturaleza, particularmente en los rayos y relámpagos. conocerá algunas

medidas preventivas que le ayudarán a evitar accidentes, así como

también entenderá la importancia del estudio de los mismos.

Introducción

Existe un campo eléctrico vertical de 100 volt/metro en el aire

durante un día normal a nivel del mar aproximadamente (la superficie

de la tierra se considera cargada negativamente). Pero a medida que la

altitud es mayor el campo se vuelve cada vez más débil. La diferencia

total de potencial desde el nivel del mar hasta la parte superior de la

atmósfera (50.000 metros) es alrededor de 400.000 volts. Se podría

decir que la tierra actúa como un capacitor esférico con carga neta

negativa de un millón de Coulombs y con una carga positiva igual en la

atmósfera.

Condiciones eléctricas normales en atmósfera

despejada. La densidad de corriente eléctrica en la atmósfera es

alrededor de 10 microampere por metro cuadrado paralelo a la tierra.

Ésta es producida por el campo eléctrico y dado que el aire es conductor

esta corriente pasa del cielo a la tierra.

La conductividad de la atmósfera se debe a que existen iones

que se desplazan en el campo produciendo la corriente. Esta ionización,

que aumenta por unidad de volumen con la altitud, es producida

fundamentalmente por rayos cósmicos. También existen, por ejemplo,

partículas de polvo que flotan en el aire y se cargan (llamadas

“núcleos”) y cristales de NaCl, producidos por el choque de olas

marinas, que captan cargas formando los llamados “grandes iones”. Por lo

tanto la conductividad del aire es variable y como consecuencia

también varía el potencial.

Existe una variación de la corriente del ± 15% y es máxima a

las 19:00 horas de Greenwich cualquiera sea el lugar del mundo donde se

realizan las mediciones. Esto indica que hay una conductividad lateral

mayor en la parte superior de la atmósfera que evita que la diferencia

de potencial varíe localmente.

Variación diaria promedio del campo eléctrico atmosférico en un día despejado sobre los océanos, referido a la hora Greenwich.

La corriente eléctrica que lleva cargas positivas a la

superficie terrestre es cercana a los 1800 amperes. Si sólo existiera

esta corriente la tierra se descargaría en media hora aproximadamente.

Las tormentas eléctricas y sus rayos son quienes mantienen esta

diferencia de potencial. El 90% de los rayos llevan cargas negativas

hacia la tierra y de esta manera cargan la tierra a un promedio de 1800

amperes. Se producen aproximadamente 40.000 tormentas eléctricas

diarias alrededor del mundo y caen aproximadamente 100 rayos por

segundo habiendo un máximo de actividad a las 19:00 horas de Greenwich.

Las tormentas eléctricas

Una tormenta eléctrica está formada por varias

células (regiones con una superficie límite horizontal donde ocurren

los procesos básicos). Al principio existe una corriente ascendente de

aire con velocidades en aumento cerca del tope. A medida que asciende

el aire húmedo y tibio de abajo, se enfría y condensa, arrastrando el

aire de los costados. Al condensarse libera calor y por lo tanto

seguirá siendo más caliente que el aire circundante y continuará

subiendo a zonas más frías. La corriente, de unos 100 kilómetros por

hora, sube hasta llegar a los 10.000 o 15.000 metros del nivel de la

superficie.

Una célula de tormenta eléctrica al principio y una célula ya madura.

Una célula de tormenta eléctrica al principio y una célula ya madura.

Las gotas condensadas se sobre enfrían (llegan a temperaturas

bajo del cero Celsius). Al ser un estado meta estable, en un momento

dado, hay una desaparición rápida de agua y formación de hielo. Estas

partículas de hielo se vuelven demasiado pesadas como para que la

corriente ascendente las siga manteniendo y comienzan a caer,

arrastrando aire circundante y creando una corriente descendente del

aire frío que originalmente estaba a gran altura. Este es el viento

frío que anticipa la tormenta. Aparecen los fenómenos eléctricos.

Después de media o una hora la corriente ascendente se detiene

porque no hay suficiente aire caliente como para mantenerla. Caen las

últimas gotas de agua y la célula llega a su fin.

Una célula en su última fase.

Una célula en su última fase.

Los rayos

El rayo es una enorme corriente eléctrica que circula entre dos

nubes o entre una nube y tierra. Se sabe que la parte superior de la

tormenta eléctrica (a 6 o 7 kilómetros de altura y a -20 C) tiene

carga positiva y la inferior ( a 3 o 4 kilómetros y entre 0 C y –10 C)

negativa, excepto por una pequeña zona de la parte inferior que tiene

carga positiva. La carga de la parte de abajo puede producir

diferencias de potenciales de 20, 30 o 100 millones de volts entre la

nube y la tierra, superando el potencial de ruptura del aire. Cuando se

produce la ruptura, los rayos transportan estas cargas negativas a la

tierra y la célula regenera lo perdido en cinco segundos

aproximadamente.

Distribución de cargas en una célula

La separación de cargas en una tormenta eléctrica es explicada por la teoría de C. T. R.

Wilson. Si tenemos una gota cayendo en el campo eléctrico, ella

tendrá un momento bipolar inducido (siendo positiva en la parte de

debajo de la gota y negativa en la de arriba). La gota repelerá iones

positivos que se acerquen por la parte de abajo. Los iones positivos

lentos tampoco se podrán adherirse a la gota por la parte superior ya

que ésta está cayendo con una velocidad superior. En cambio, la gota

atraerá a los iones lentos negativos, cargándose negativamente. Así los

iones positivos quedan en la parte superior de la célula y los

negativos quedan abajo.

Una vez que comienza la separación de cargas, se forman campos

eléctricos muy intensos que pueden ionizar el aire circundante,

moviéndose las cargas y chocando con átomos a los que se les arrancan

electrones obteniéndose más cargas y así sucesivamente. Por lo tanto,

aunque no se conoce exactamente el origen de los rayos, se sabe

aproximadamente cómo se separan las cargas en una tormenta eléctrica.

Además de los rayos nube- tierra, otros tipos de rayos son :

• Rayos difusos: se presentan como un resplandor que ilumina

el cielo. Son reflejos en el cielo de una tempestad muy lejana,

localizada bajo el horizonte, cuyas chispas no se ven y cuyos truenos

no se escuchan.

• Rayos laminares: son aquellos resplandores que resultan de

la descarga dentro de la nube,entre las cargas positivas y negativas.

• Rayo esferoidal, rayo de bola o rosario: se presenta en

forma de una esfera luminosa, llegando a alcanzar el tamaño de una

pelota de fútbol. En algunas ocasiones aparecen varios de ellos

formando un rosario. A veces desaparecen escuchándose un estallido y

otras veces lo hacen silenciosamente.

Rayos entre nubes y rayos entre las nubes y tierra.

Rayos entre nubes y rayos entre las nubes y tierra.

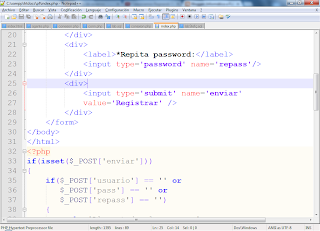

Formación del rayo

Si tenemos una nube con cargas negativas sobre una superficie

llana su potencial es negativo en comparación con el de abajo y las

cargas negativas serán aceleradas hacia la tierra.

Primero, se produce una descarga llamada “guía escalonada” (no

es brillante como el rayo) que baja a un sexto de la velocidad de la

luz. Recorre aproximadamente 50 metros, se detiene unos 50

microsegundos y sigue. Para y sigue sucesivamente, moviéndose en forma

escalonada (puede parar hasta 10.000 veces). La columna está

repleta de cargas negativas y el aire se vuelve más conductor al ser

ionizado por estas cargas en movimiento.

Cuando la guía escalonada está a unos 100 metros del suelo

existe una descarga que sube desde la tierra a encontrarla. Al hacer

contacto, se crea una conexión nube – tierra y las cargas de la nube

pueden escaparse.

El rayo que se ve es el rayo de retorno, que va

desde el suelo a la nube (como se produce tan rápido uno cree que es

al revés). El brillo del rayo es aproximadamente igual al que harían

100 millones de lamparitas juntas.

Guía escalonada y rayo de retorno.

Guía escalonada y rayo de retorno.

El calor producido por la descarga eléctrica calienta el aire y

lo expande bruscamente, dando lugar a ondas de presión que se expanden

como ondas sonoras y así produciendo el trueno

Como la velocidad del sonido es aproximadamente 340 metros/seg, el trueno se escucha después de desaparecer el rayo.

En el rayo la corriente es de unos 10.000 amperes y se

transporta unos 20 o 30 coulombios de carga. Cuando el rayo de retorno

desaparece, baja otra guía pero sin pausas (llamada “guía oscura”).

Sigue el mismo camino llevando cargas negativas y cuando toca tierra

sube otro rayo de retorno. Así, el rayo puede caer varias veces

sucesivamente (se ha observado hasta 42 veces).

Si la guía se ramifica en dos partes, una puede tocar tierra

antes que la otra. El rayo de retorno, que sube a lo largo de la rama

que llega primero al suelo, llega a la nube, pasando también por la

otra rama. Si la última llega al suelo al mismo tiempo que la original,

la guía oscura puede tomar la otra rama, viendo el primer rayo en un

lugar y el segundo en otro.

Una de cada diez veces el rayo es iniciado por guías que

contienen cargas positivas. El rayo de retorno lleva cargas negativas y

transfiere cargas positivas de la nube a la tierra. Habitualmente no

hay guías oscuras subsecuentes. Los rayos “positivos” causan mucho más

daño ya que generan corrientes dobles al valor habitual. Son los principales responsables de los incendios forestales.

En 1752, Benjamín Franklin realizó el siguiente experimento.

Remontó un barrilete en una tormenta con un hilo mojado para conducir

la electricidad. Él sostenía un tramo de hilo seco.

El barrilete con una punta metálica y una llave cerca del

extremo, estaba sometido a un campo eléctrico, el cual provocaba un

movimiento de cargas desde la nube hacia la tierra, donde estaba

Franklin registrando pequeñas descargas. Con este experimento se

empezaron a crear los primeros pararrayos.

El pararrayos es un dispositivo usualmente acabado en punta

que excita la aparición de la guía. Esto se debe a que en un objeto

puntiagudo, el campo eléctrico es tan intenso que durante una tormenta

se inicia una descarga desde la punta que busca la guía. El rayo tiende

a caer en esa punta. Por lo tanto, si se produce el rayo, las cargas

recorrerán el camino más corto y fácil, que es el que conduce el

pararrayos. Como éste está conectado a tierra, el rayo se descarga sin

causar daños.

Las partes principales más frecuentes de un pararrayos son:

• La varilla: cilíndrica de 3 a 5 metros de altura con una

punta o puntas de acero galvanizado o cobre, instalada en la parte más

elevada del edificio o cualquier otra construcción que lo requiera. La

punta está recubierta de wolframio (punto de fusión 3650C) con el fin de

soportar las altas temperaturas que produce el rayo al caer.

• El conductor aéreo: formado por un cable de cobre de más de 8

milímetros de diámetro o cable de hierro de más de 11 milímetros de

diámetro. También se puede utilizar tubos de los mismos materiales. No

está aislado del edificio que protege.

• El conductor subterráneo: placas de cobre o acero

galvanizado de un metro cuadrado de superficie por lo menos, hundidas

en tierra húmeda y unidas al conductor aéreo. Si el terreno es seco se

utiliza como conductor subterráneo un cable muy largo enterrado a lo

largo del edificio

Los pararrayos se pueden clasificar en:

• Tipo Franklin: se basa en la teoría del “efecto punta”, es

decir, que las cargas se acumulan en las partes puntiagudas de un

conductor y los campos eléctricos son más intensos allí. Por lo tanto,

las descargas eléctricas se dirigen a la punta del pararrayos, el punto

más alto.

El sistema está formado por las partes anteriormente

descriptas. La zona de cobertura es un cono, cuya base tiene un radio

igual a la distancia desde tierra a la punta del pararrayos (A=R).

Tipo Franklin

• Tipo radioactivo: contiene una caja con una pequeña cantidad

de isótopo radioactivo cuyo fin es ionizar el aire circundante. Los

iones que se producen favorecen el camino que ha de seguir la guía. Su

area de protección es una semiesfera de unos 200 metros de radio que

cae hasta el suelo en forma de cilindro. Actualmente se encuentra

prohibido en muchos países.

Tipo radioactivo

• Tipo piezoeléctrico: se basa en el fenómeno que presenta el

cuarzo, que al ser presionado produce una descarga eléctrica entre dos

electrodos. En este caso, la fuerza es producida por el viento al

actuar sobre el vástago del pararrayos, por lo que funciona mejor

cuanto más fuerte sea el viento.

• Tipo ión - corona solar: tiene un dispositivo eléctrico

emisor de iones y un acelerador de partículas polarizadas. Es más

eficaz que el radioactivo ya que este último produce una ionización

constante, mientras que la emisión del primero se incrementa en forma

proporcional al cuadrado de la disminución de la distancia, lo que

aumenta las probabilidades de que la guía descarge en él. No genera una

ionización peligrosa a la salud de las personas que viven en la zona o

al medio ambiente.Consiste en dos electrodos entre los cuales se

producen efluvios eléctricos y una pequeña luminosidad (efecto corona).

Necesita energía eléctrica para el ionizador y ésta se consigue

generalmente con un panel solar.

• Tipo jaula de Faraday o reticular: se basa en el fenómeno

descubierto por el físico inglés Michael Faraday (1791-1867). Si

rodeamos un ambiente con una lámina conductora, el 10 campo eléctrico

externo redistribuye los electrones libres en el conductor, dejando una

carga positiva neta sobre la superficie externa en algunas regiones y

una carga negativa neta en otras.

Esta distribución de carga ocasiona un campo eléctrico

adicional tal que el campo total en todo punto interior es cero, tal

como lo predice la ley de Gauss (por este principio sabemos que estar

dentro de un automóvil durante una tormenta es más seguro ya que si se

produce una descarga en él, la carga tiende a permanecer sobre la

carrocería metálica y dentro de él no se genera campo eléctrico).

El dispositivo consiste en un retículo o malla tendida a lo

largo de los aleros del tejado o terraza de grandes edificios y

conectada eléctricamente a tierra. Se emplean en aquellos edificios

donde predomina la superficie frente a la altura.

Tipo jaula de Faraday

Correlación con temas y subtemas del programa de estudio vigente:

| Unidad |

Tema |

Subtema |

1 |

Electrostática |

1.3 Cargas eléctricas y sus propiedades |

Material y equipo necesario:

Observación de película rayos de tormenta (nova) 1

Cañón proyector 1

Pantalla de proyecciones1

Reproductor de DVD 1

Metodología:

Paso 1. Durante la proyección de la

película el alumno deberá tener su cuaderno de notas, para anotar

datos que considere importantes o dudas acerca de lo que se

explica para comentarlo con el maestro posteriormente.

Paso 2. El alumno deberá contestar durante la proyección del video las siguientes cuestiones.

1.- Como se genera la carga eléctrica en las nubes

2.- Que tipo de carga eléctrica adquieren las nubes

3.- Cual es el dispositivo que nos puede dar protección durante una tormenta eléctrica

4.- Por que es importante conectar a tierra todos los dispositivos eléctricos y electrónicos

5.- Como se desprenden los aviones de la carga electrostática excesiva

6.- Si nos encontramos dentro de un carro o una superficie

cerrada (jaula de farady) nos podría dañar una descarga eléctrica.

Esplique por que

Sugerencias didácticas:

- Propiciar la búsqueda y selección de información de temas a fines a la practica

En libros de texto, revistas de actualidad científica, en internet.

- Propiciar el debate para plantear otras alternativas para el estudio de cargas eléctricas

- Uso de video para mejorar la comprensión de los conceptos

- Desarrollo de nuevos modelos didácticos por los alumnos

- Uso de software y laboratorios virtuales en la comprensión de conceptos

- Elaborar con el estudiante un banco de problemas para reforzar los temas vistos en clase

|

Reporte del alumno (resultados y conclusiones)

Resultados

R1. Entregar contestadas las preguntas

R2. El alumno investigara sobre las

tormentas eléctricas, la formación de rayos y los diferentes tipos de

rayos, los sistemas de potación de persona y de

instalaciones. Pararrayos y jaulas de Faraday, etc.…

Conclusiones

Sugerencia

Actualmente podemos, en líneas generales, decir qué pasa dentro

de una célula de tormenta eléctrica y conocemos métodos de protección y

prevención de las consecuencias de los rayos.

Existen sistemas que registran las descargas eléctricas en el

momento que ocurren y así se puede estudiar la frecuencia con que

suceden, viendo cuáles son las zonas más afectadas.

Se está trabajando en métodos de predicción de

descargas eléctricas, especialmente de rayos “positivos”, y con el

rápido avance de la tecnología satelital, es posible que en unos años

más se obtengan técnicas más exactas.

Se han creado diferentes métodos de protección

contra rayos pero se necesitan formas de protección mejores dado que

la tecnología electrónica actual es cada vez más sensible. El campo de

la investigación de tormentas eléctricas continua siendo muy activo y

queda mucho por descubrir.